Sicherheitsbetrachtungen von Smartphones

01.05.2015

Zur Verbesserung der Sicherheit eines Smartphones und dem besseren Schutz persönlicher Daten gibt es unter anderem die Möglichkeiten regelmäßig die Software des Smartphones zu aktualisieren, die persönlichen Daten zu verschlüsseln, die Kommunikation mit Apps von Whispersystems zu verschlüsseln und Open-Source-Apps zu benutzen, um Malware auszuschließen. Leider reichen diese Maßnahmen gegen staatliche oder andere kriminelle Hacker nicht aus. Ähnlich wie im Desktop-PC oder Laptop gibt es im Smartphone jede Menge Chips mit eigener Firmware. Auf diese Firmware gibt es normalerweise keinen Zugriff, so dass die Firmware bei Sicherheitsproblemen nicht aktualisiert werden kann. Außerdem ist der Quellcode der Firmware nicht öffentlich verfügbar. Dadurch wird es schwieriger Sicherheitsprobleme zu analysieren. In einem Smartphone gibt es neben dem Anwendungsprozessor unter anderem den "Kommunikationsprozessor", der sich um den Mobilfunk für Telefonate und mobile Datenübertragung kümmert.

Chips am Beispiel eines Samsung Smartphones

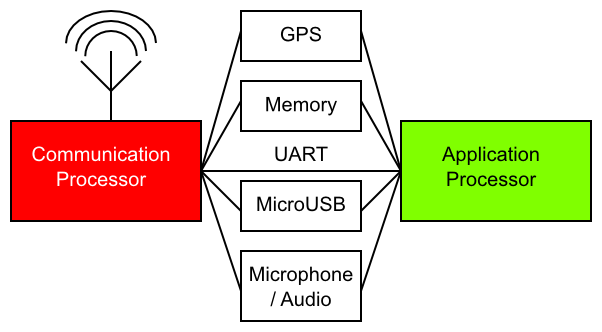

Im Internet findet sich ein Wartungshandbuch des Samsung Galaxy S2 (i9100). In dem Wartungshandbuch ist auf Seite 27 auch ein Blockschaltbild mit den Verbindungen zwischen dem Anwendungsprozessor und dem Kommunikationsprozessor zu sehen. Dabei wird deutlich, dass das Smartphone nicht wie ein Computer mit Funkmodem designt wurde, sondern wie ein Handy mit zusätzlichem Computer.

Chips im Smartphone und deren Verbindungen

Im oberen Bild ist der Kommunikationsprozessor als rotes Kästchen dargestellt. Er wird auch Baseband-Prozessor genannt und besitzt eine Baseband-Firmware, die nicht einfach aktualisiert werden kann und jede Menge Sicherheitslücken enthält. Deshalb sollte der Kommunikationsprozessor möglichst gut von den anderen Chips im Smartphone isoliert werden. Leider hat dieser Prozessor unter anderem Zugriff auf das Mikrofon. Bei älteren Handy-Modellen ist das normal. Bei Smartphones wäre es jedoch möglich, diese Verbindung zu trennen und das Mikrofon nur über den Anwendungsprozessor anzuschließen. Dadurch könnte der Anwendungsprozessor die Sprachdaten verschlüsseln, ohne dass der Kommunikationsprozessor Zugriff auf die unverschlüsselte Sprache hat oder das Smartphone als Abhörwanze benutzen könnte. Diese Modem-Isolation fordert auch Paul Kocialkowski vom Replicant-Projekt. Der Kommunikationsprozessor bei Samsung-Smartphones teilt sich außerdem den Arbeitsspeicher (memory) mit dem Anwendungsprozessor. Wie Paul Kocialkowski herausgefunden hat, hatte Samsung Funktionen eingebaut, die einen Zugriff vom Kommunikationsprozessor auf das Dateisystem des Smartphones ermöglichen. Paul Kocialkowski hat die technischen Details zu dieser Inter-Prozess-Kommunikation (IPC) veröffentlicht. Meine Vermutung ist, dass Samsung hier ein sogenanntes "Over-the-air" Update vorgesehen hat - also eine Software-Aktualisierung über die Mobilfunkschnittstelle ohne Rückmeldung zu den BenutzerInnen. Das muss keine absichtliche Hintertür (Backdoor) sein, aber eine große Sicherheitslücke ist es auf jeden Fall. Wenn es ein Hacker schafft, den Kommunikationsprozessor unter Kontrolle zu bringen, dann können über die interne Schnittstelle Dateien beziehungsweise persönliche Daten aus dem Android-System ausgelesen werden. Für das Replicant-Projekt ist diese Sicherheitslücke jetzt geschlossen. In allen anderen Samsung-Smartphones besteht dieses Problem weiter.

Wie könnte eine Lösung des Firmware-Problems aussehen ?

Eine Lösung dieser tief-sitzenden Probleme kann langfristig nur eine offene Hardware-Plattform fürs Smartphone sein. Software allein reicht nicht aus. Mit dem GTA04 und seinem Vorgängermodell Openmoko gab es erste Entwicklungen eines offenen Smartphones, bei dem auch der Baseband-Prozessor freie Software benutzte. OsmocomBB ist eine offene Implementierung einer Baseband-Software unter anderem für den Chip "Calypso" der Firma Texas Instruments. Da der Smartphone-Markt damals noch stark in Bewegung war, war Openmoko leider schnell veraltet und wurde eingestellt. Auch das Nachfolgeprojekt Neo900 hinkt der Hardware-Ausstattung aktueller Smartphones einige Jahre hinterher. Aus meiner Sicht kommen die Hardware-Entwicklungen beim Smartphone mittlerweile in einen Bereich der Sättigung, so dass ein neuer Anlauf für eine offene Plattform mit aktueller Smartphone-Hardware langfristig mehr Erfolg haben könnte als Openmoko.

Metadaten

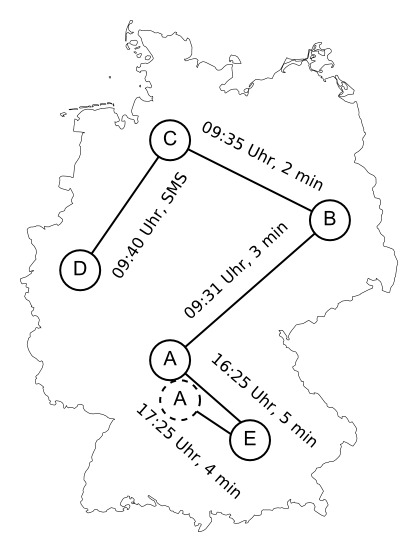

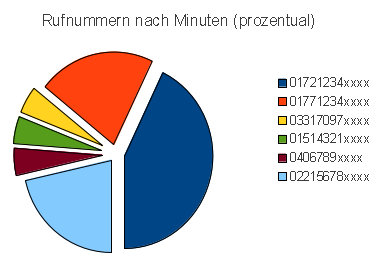

In die Sicherheitsbetrachtungen sollte nicht nur das Smartphone selbst einbezogen werden sondern auch das Mobilfunknetzwerk. Im Jahr 2010 erklagte sich der Politiker Malte Spitz, die von der Telekom über ihn gespeicherten Vorratsdaten. Diese Metadaten bzw. Vorratsdaten von Malte Spitz wurden sehr schön bei Zeit-Online visualisiert. Leider rückte die Telekom nicht die Telefonnummern der Personen heraus, mit denen er telefonierte, sondern "nur" die Standortdaten seines Handys. Über die zusätzlichen Informationen, wer mit wem, wann, wo, wie oft und wie lang telefoniert lassen sich außerdem "soziale Netzwerke" - also die Beziehungen zwischen Menschen und Handlungsabläufe darstellen.

Metadaten beim Telefonieren

soziale Verbindungen beim Telefonieren

Keine Frage, dass mit Verbindungsdaten auch kriminelle Netzwerke und deren Beziehungen leichter aufgedeckt werden können. Wenn Daten verdachtsunabhängig gespeichert werden und anfallen, laden diese Daten allerdings auch zu Mißbrauch ein - zum Beispiel für die Überwachung der PartnerInnen von Spionen (LOVEINT). Ein weiterer Nebeneffekt ist, dass auch Geheimdienste von gesammelten Metadaten betroffen sein können. Ein Beispiel ist der "Italian Job" aus dem Jahre 2003: Metadaten verrieten eine illegale CIA-Operation. Noch brisanter wird es jedoch, wenn anhand von Metadaten gemordet wird. Wer sich mit Computern auskennt, weiß dass Daten problemlos manipuliert und gefälscht werden können - so zum Beispiel auch eine Datenbank mit Telefonnummern und Ortsdaten. Wenn hier die Telefonnummer des liebsten Feindes eingetragen wird, um falsche Spuren zu legen ... Oder wenn jemand fragt: "Darf ich Ihr Handy kurz benutzen ?" - schon entstehen Verbindungsdaten, die problematisch werden könnten.

Wie können Metadaten vermieden werden ?

Die einfachste Art Metadaten zu vermeiden, ist es sie erst gar nicht anfallen zu lassen. Im einfachsten Fall den Flugmodus des Telefons einschalten und WLAN ausschalten. Mit einer Handy-Tasche nach dem Prinzip eines Faradayschen Käfigs kann die Mobilfunkkommunikation sicher unterdrückt werden. Die andere Seite sind die Mobilfunkanbieter, die die Daten nur so lang wie nötig speichern sollten. Also nach der Abrechnung sofort löschen. Wo keine Daten anfallen oder gespeichert sind, können auch keine Daten mißbraucht werden. Außerdem wäre eine Art Kommunikationsverschleierung von Nachrichten über einen zentralen Server oder das TOR-Netzwerk denkbar, damit Metadaten nicht so problemlos wie heutzutage zugeordnet werden können.

Linkliste

- Software-Aktualisierung des Smartphones

- persönliche Daten des Smartphones verschlüsseln

- Open-Source-Apps für CyanogenMod

- verschlüsselte Kommunikation mit Apps von Whispersystems

- Samsung Galaxy S2 (i9100) Service Manual mit Blockschaltbild (Seite 27)

- Betrachtungen zur Modem-Isolierung von Smartphones

- The Baseband Apocalypse - Vortrag von Sicherheitsforscher Ralf-Philipp Weinmann

- Samsung Galaxy Backdoor bzw. Sicherheitslücke

- Kurzbericht zur Baseband-Firewall vom Cryptophone

- GTA04 - Entwicklung eines offenen Smartphones (alias OpenPhoenux)

- Neo900 - nächste Entwicklung eines offenen Smartphones, basierend auf dem Nokia N900

- OsmocomBB - offene Implementierung einer Baseband Software

- visualisierte Metadaten bzw. Vorratsdaten vom Politiker Malte Spitz

- Metadaten verraten illegale CIA-Operation

- Black Hat USA 2013 - OPSEC failures of spies